こんにちは!クラウドソリューションエンジニアの花野です。EVEN(ing) Azureチャレンジ、第5回です。過去の一覧はこちらから。前回は少し本流から外れてAzure Bastionをご紹介したので、話としては第4回の続きとなります。ちなみにAzure Bastionについては、櫻井さんが正統派記事を公開されているのでそちらもご覧ください。分かりやすい……なるほど、こうやって書けばいいのだな。

さて今回は、ネットワークセキュリティグループを作ります。ネットワークセキュリティグループとは、ネットワークのトラフィックをフィルタリングする機能です。受信、送信、それぞれについて、IP アドレス、ポート、プロトコルで許可/拒否を設定できるので、個人的にはWindowsのOSの「ファイアウォール」に似たイメージで把握しています。

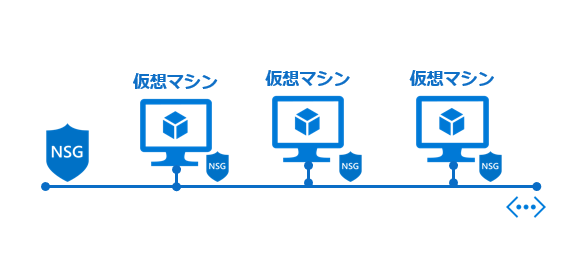

ネットワークセキュリティグループは仮想ネットワークのサブネット、あるいはそれぞれの仮想マシンのネットワークインターフェイスに紐付けて使います。設計次第ではありますが、同じ通信要件の仮想マシンを同じサブネットにまとめて、1つのネットワークインターフェイスで管理するのが楽なのではないかと思います。

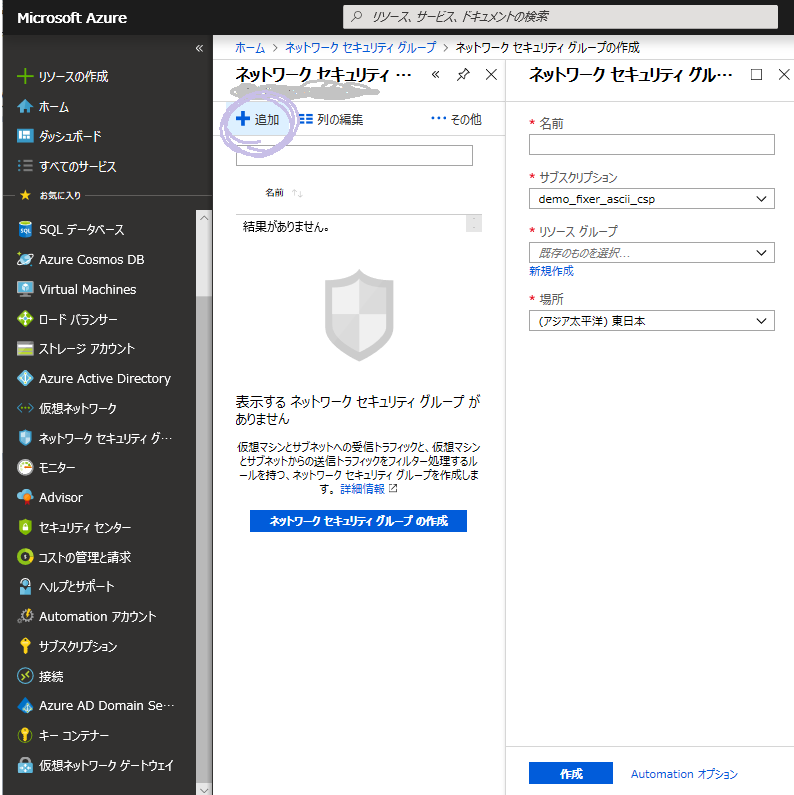

ではさっそくネットワークセキュリティグループを作って行きましょう。メニュー内に[ネットワークセキュリティグループ]が見当たらない場合は、[すべてのサービス]から探してみてください。使いたい項目の横の☆をクリックすると、次からはメニュー内に表示されるようになります。

ネットワークセキュリティグループを作成する際は、いつも通り[+追加]から、新しいネットワークセキュリティグループを作成します。[名前]、[サブスクリプション]、[リソースグループ]、[場所]をいい感じに設定してください。

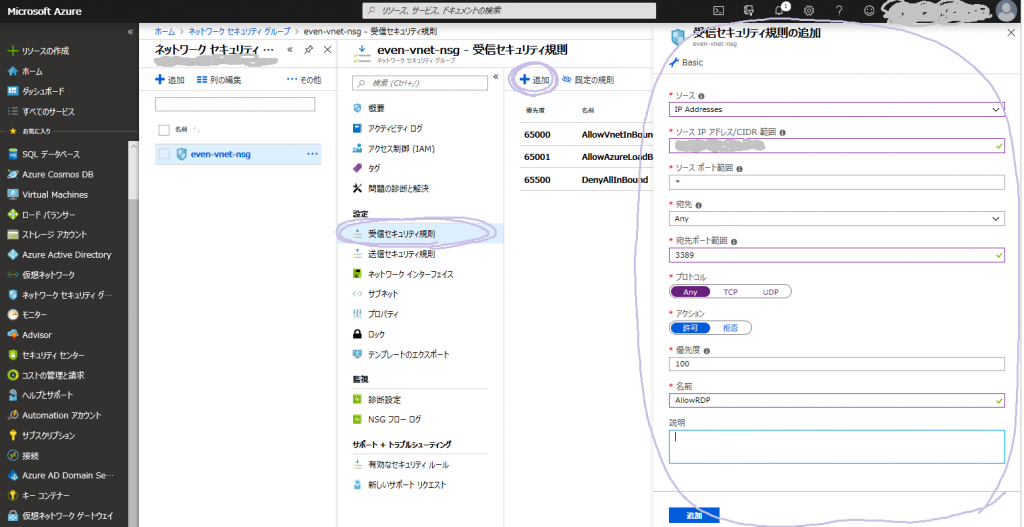

しばらくすると作成したネットワークセキュリティグループが一覧に表示されるので、クリックして詳細を設定します。受信セキュリティ規則、送信セキュリティ規則それぞれにデフォルトで設定が入っています。デフォルトの規則はそのまま残して、使いたい規則を追加して行きましょう。

今回はご自身で作業されている端末のグローバルIPからリモートデスクトップ接続ができるようにします。

受信のセキュリティルールを追加する場合は、[受信セキュリティ規則]から作成します。[ソース]ではIPアドレスを選んで、ご自身のグローバルIPを設定します。宛先はAny、ポートはリモートデスクトップ接続の3389を指定します。[アクション]は[許可]ですね。[優先度]はデフォルトのものより高くしたいので[100]などにしておきます。

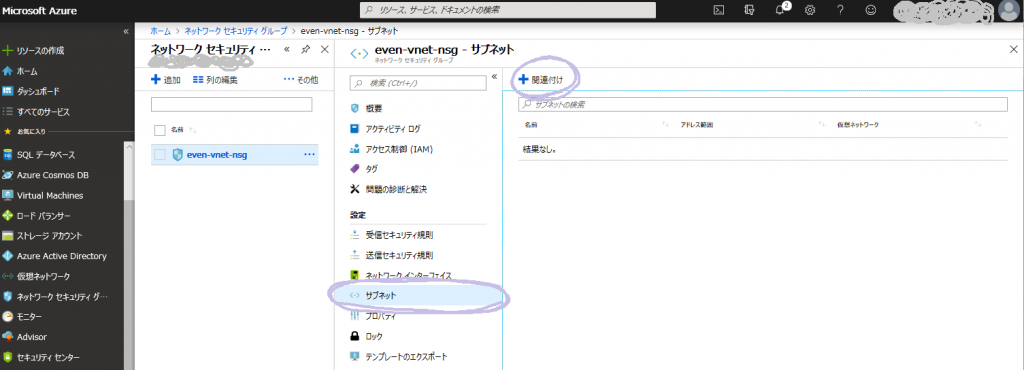

後は、忘れずにサブネットに紐付けておきます。[サブネット]をクリックし、[+関連付け]より、紐づけるサブネットを選んでください。

これで準備万端です!いよいよ次は仮想マシンの作成です!

次回!

あこがれの仮想マシン!はやる心はかくせません!

![Microsoft Power BI [実践] 入門 ―― BI初心者でもすぐできる! リアルタイム分析・可視化の手引きとリファレンス](/assets/img/banner-power-bi.c9bd875.png)

![Microsoft Power Apps ローコード開発[実践]入門――ノンプログラマーにやさしいアプリ開発の手引きとリファレンス](/assets/img/banner-powerplatform-2.213ebee.png)

![Microsoft PowerPlatformローコード開発[活用]入門 ――現場で使える業務アプリのレシピ集](/assets/img/banner-powerplatform-1.a01c0c2.png)