こんにちは。cloud.config Divの神田です。

今回はAzure Active Directory(AzureAD)に無料で多要素認証(MFA)を設定します。

Azure ADのMFAについて

Azure ADではセキュリティ強化のためにMFAを設定することが可能です。

しかし、かつては「Azure AD Premium P1」以上のライセンスを購入し、

MFAを設定したいユーザに割り当てることで設定可能となっていました。

そのため、テナントの全ユーザにMFAを強制したい場合には、ユーザ数分の

ライセンス購入が必要となっていました。

しかし、2019年11月よりAzure ADの「セキュリティ既定値」という機能により、

MFAが無料で設定できるようになりました。

今回は、現在無料提供されている「セキュリティ既定値」によるMFAを設定していきます。

1. Azureポータルにアクセス

Azureポータル(https://portal.azure.com)にアクセスします。

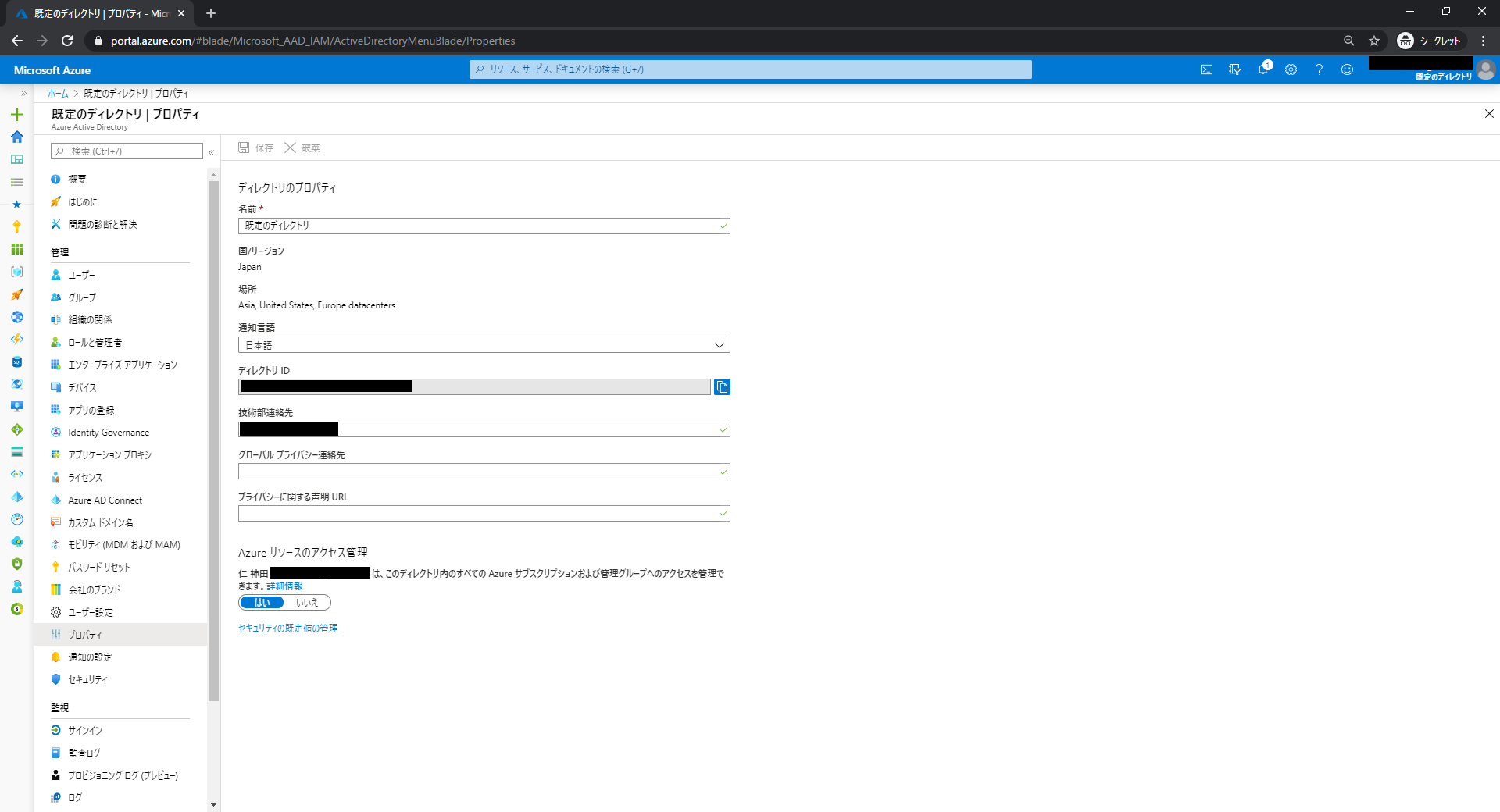

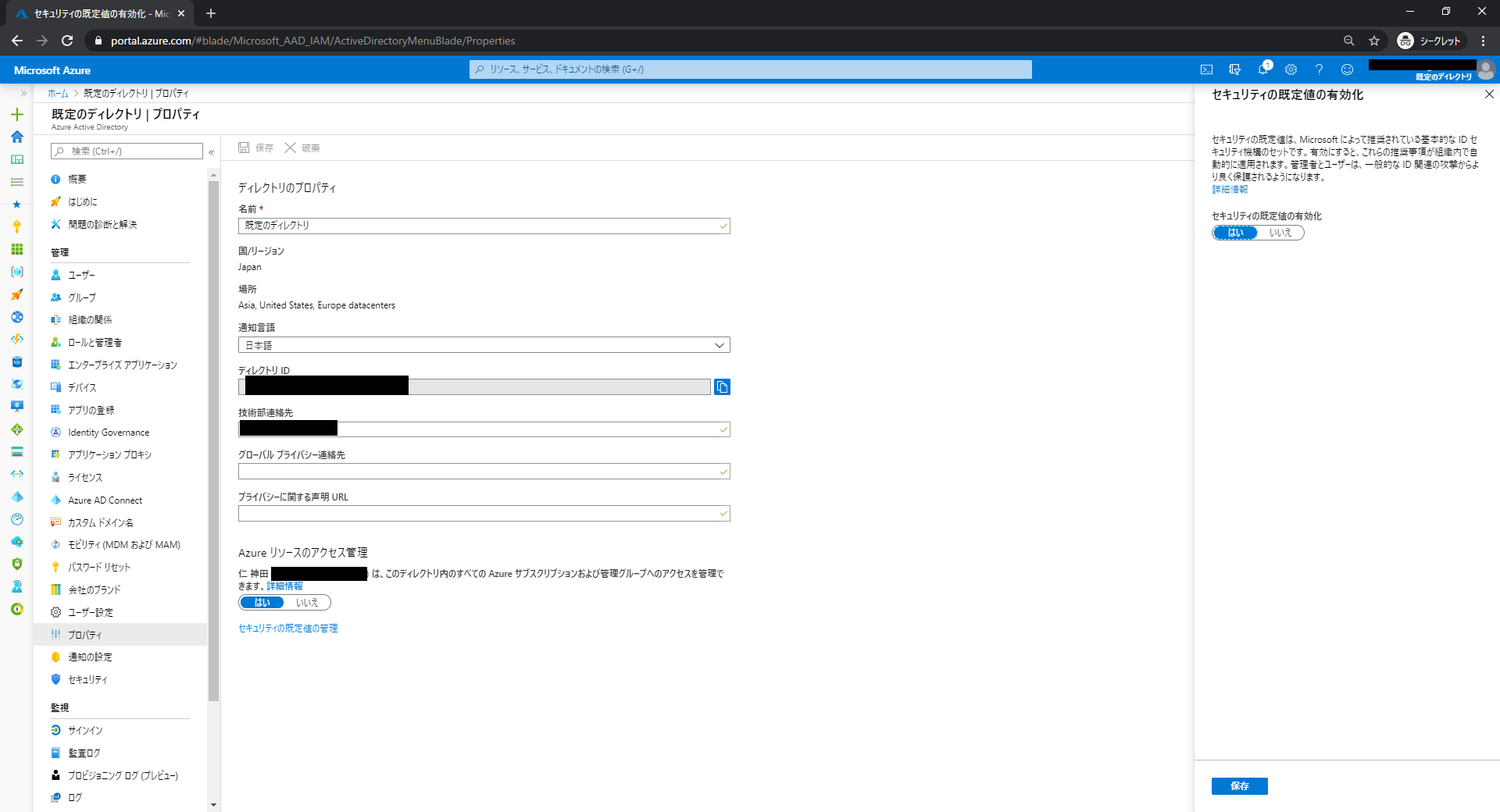

2. 「セキュリティ既定値」の有効化

[Azure Active Directory] → [プロパティ]から[セキュリティの既定値の管理]から、

「セキュリティの既定値の有効化」で[はい]を選択し保存します。

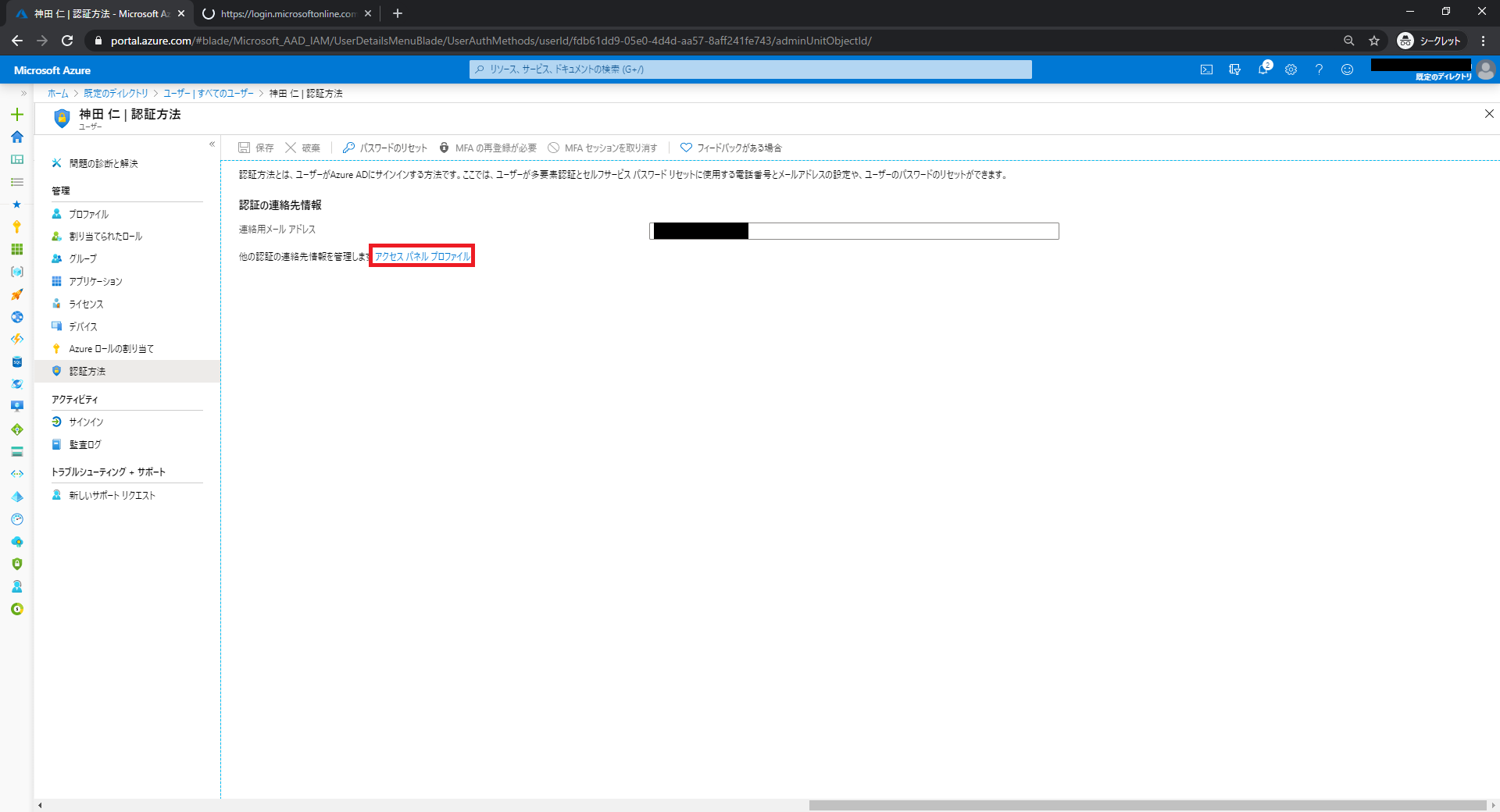

3. ユーザの選択

[Azure Active Directory] → [ユーザー]から任意のユーザーを選択し、

[認証方法] → [アクセス パネル プロファイル]を選択します。

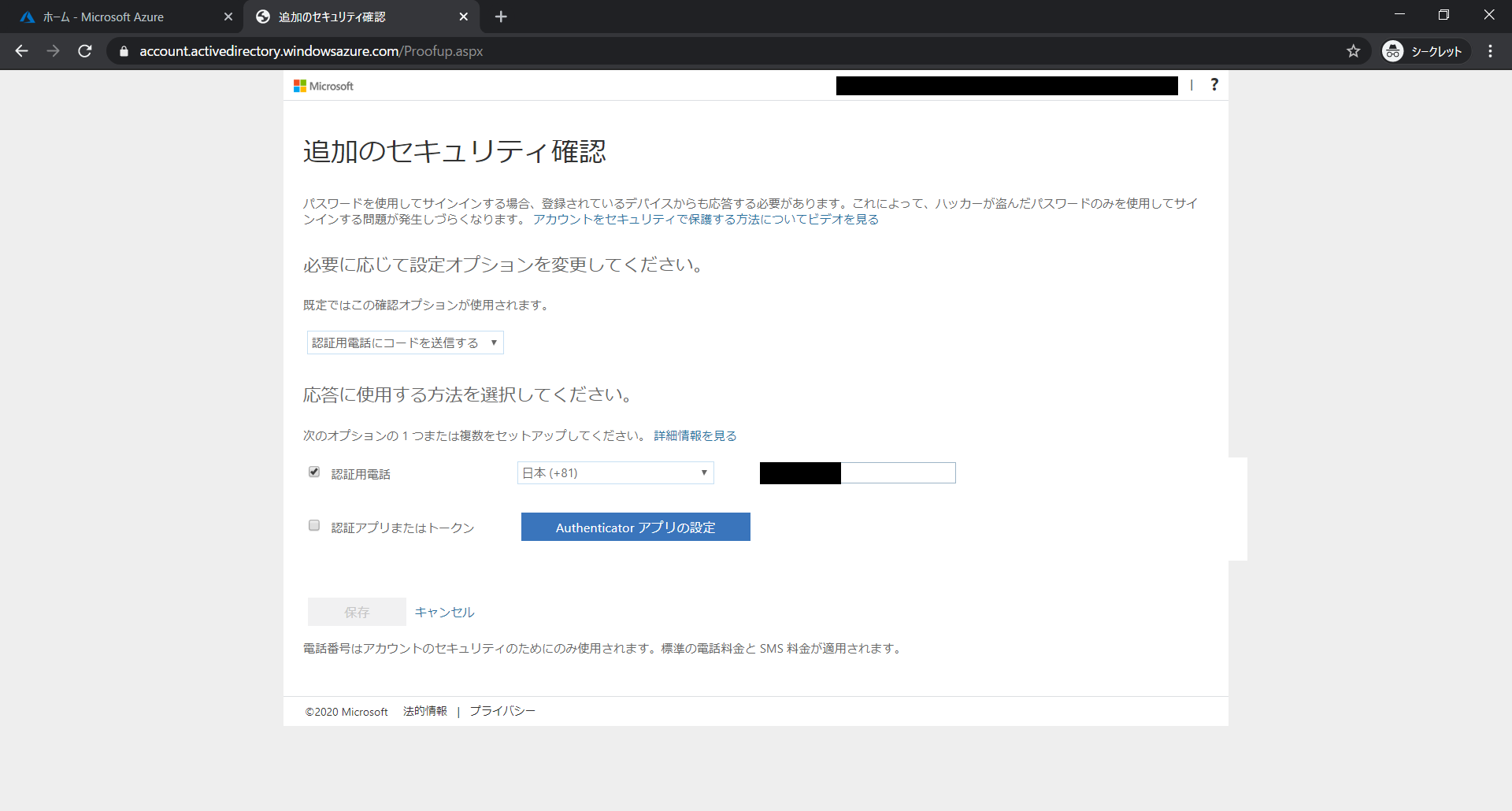

4. 「追加のセキュリティ確認」を設定

MFAで必要な追加の認証情報の設定を求められるので設定します。

今回はログイン時にSMSで認証コードを送信するように設定します。

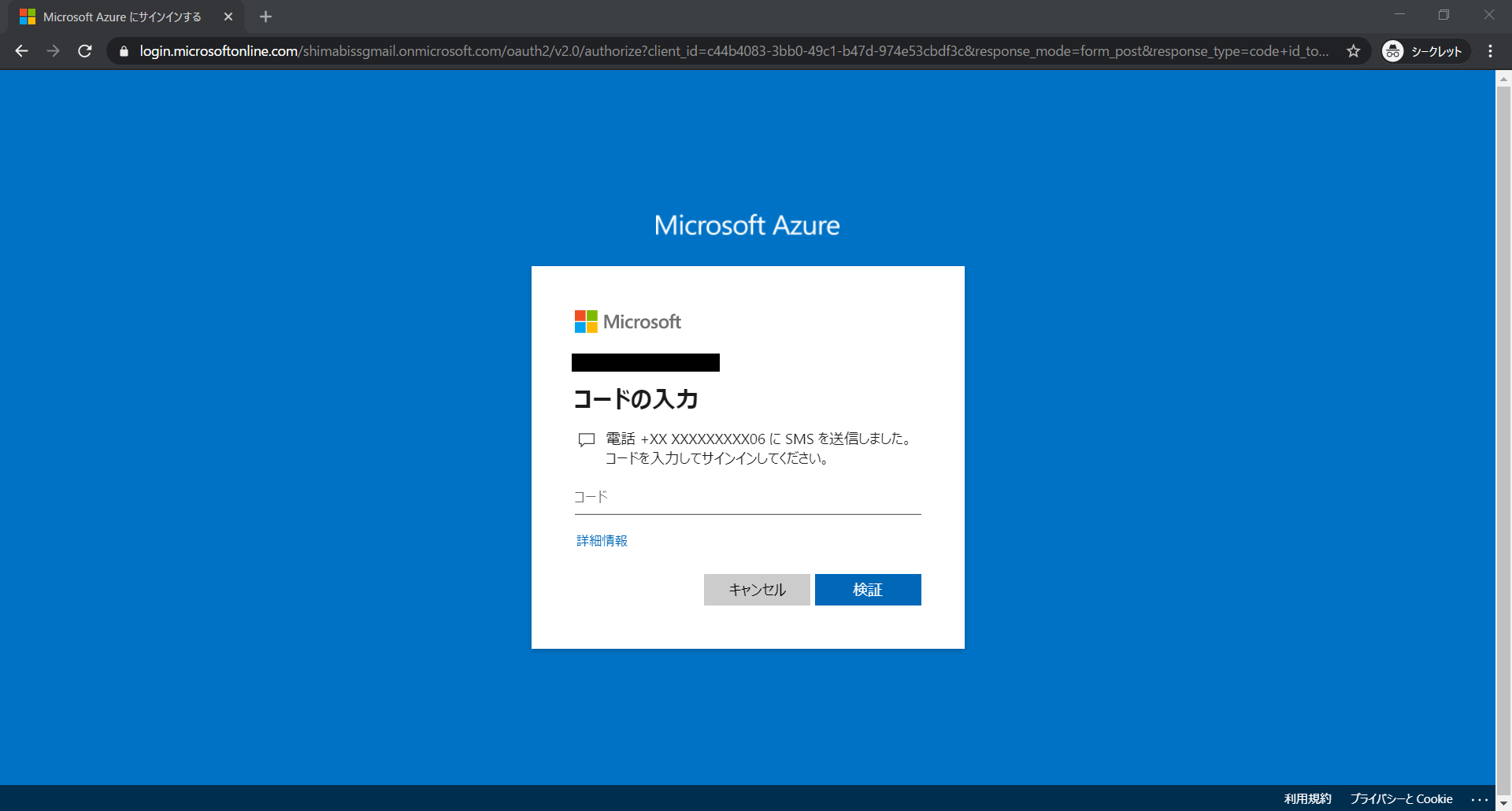

5. MFAが設定されたことを確認

再度、AzureポータルにログインするとMFAが有効になっており、

SMSが送信され、認証コードの入力を求められます。

最後に

以上でAzure ADのMFAを無料で設定することができました。

「セキュリティ既定値」を有効にした場合、テナント内の全ユーザに対して

MFAが有効になってしまうので注意してください。

また、ライセンスによるセキュリティ機能に比べて、小回りが利かない点にも注意してください。

MFAは現在では一般的なセキュリティ機能ですので、有効にしておきましょう、

![Microsoft Power BI [実践] 入門 ―― BI初心者でもすぐできる! リアルタイム分析・可視化の手引きとリファレンス](/assets/img/banner-power-bi.c9bd875.png)

![Microsoft Power Apps ローコード開発[実践]入門――ノンプログラマーにやさしいアプリ開発の手引きとリファレンス](/assets/img/banner-powerplatform-2.213ebee.png)

![Microsoft PowerPlatformローコード開発[活用]入門 ――現場で使える業務アプリのレシピ集](/assets/img/banner-powerplatform-1.a01c0c2.png)