前回に引き続き、Japan Azure User Group 9周年イベントのレポートです。

AzureでIoTって実際どうなの?

3つ目のセッションは、今回のイベントのスポンサーをされている、東京エレクトロンデバイスの野崎さん、茂出木さんによるIoTに関するお話でした。

まずはじめに、組み込み向けWindowsの紹介がありました。組み込み向けWindowsにはWindows IoT EnterpriseとWindows IoT Coreの2種類があり、Windows IoT Enterpriseには、ユーザーの不正な操作や表示される内容を管理者がコントロールできる、ロックダウン機能が実装されています。これにより、例えばデジタルサイネージでWindowsのスタートメニューが表示されてしまうというアクシデントを防ぐことができます。Windows IoT Coreは、リリース当時に「ラズベリーパイ(ARM CPU)でWindowsが動く」ということでかなり話題になっていました。野崎さんはUFOキャッチャーでゲットしたロボット掃除機にWindows IoT Coreをインストールしたラズベリーパイを組み込み、自分でコントロールできるように改造したりしてみたそうです。

このように、MicrosoftはIoTにも力を入れており、Azure IoTはより簡単に使えるように進化してきました。IoTのシステムを構築する場合はAzureのPaaSを組み合わせて構築することが一般的でしたが、この方法では、クラウド側だけでなく、Azure IoT SDKを用いたデバイス側の開発も必要でした。その後、構成済みPaaSのAzure IoT Solution Acceleratorsがリリースされ、業務シナリオごとに事前構成されたソリューションが自動展開できるようになりました。しかし、細かい部分は自分たちでカスタマイズする必要がありました。また、SaaS型IoTソリューションのAzure IoT Centralでは、できることとできないことが明確に分かれるという特徴がありました。そして先日、Azure IoT Plug and Playがパブリックプレビューとなりました。Azure IoT Plug and Playには認定デバイスがいくつか登録されており、認定デバイスを購入すれば、簡単な設定を行い、電源を入れるだけですぐに動かすことができるようになっています。

余談ですが、野崎さんの好きなハッシュタグは#ブルースクリーン(業界用語で青ゲロ)だそうですw

Azure AD とアプリケーションを SAML 連携する際に陥る事例と対処方法について

4つ目のセッションは、日本マイクロソフトでサポートエンジニアをされている山口真也さん(@izuru_yamarara)のAzure ADとSAML連携のお話でした。

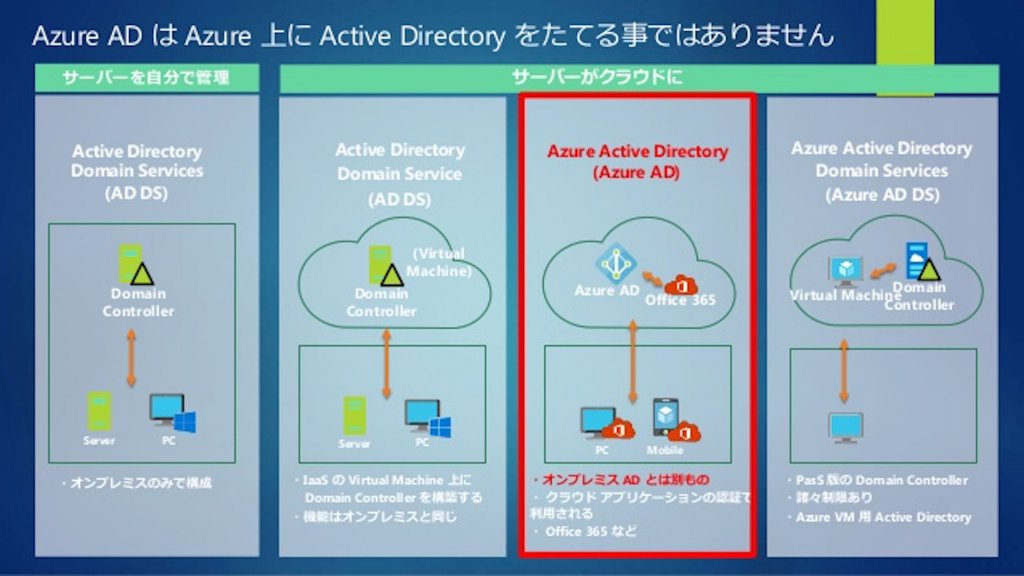

そもそもAzure Active Directory(以下、AAD)はオンプレミス版ADのAzure版ではありません。ADはサーバーの場所や機能によって、以下の4通りに分類されます。

このように、AADはクラウドアプリケーションの認証に用いられる「認証基盤」です。では、AADを使うと何が嬉しいのかというと、多数のクラウドアプリケーションを使用する際に、各アプリケーションの認証情報を統一することができるというメリットが得られます。昨今の企業ではOffice365のみならず、Slack、GitHubなどの多数のアプリケーションを使用することが一般的かと思います。AADを使用しないと、これらの各サービスの社員アカウントを個別に作成・管理する必要があります。一方、AADを使用すると、認証をAADに統一できるため、社員が入社・退職したときなどにアカウントの管理が非常に楽になります。

次に、シングルサインオンの動作の解説がありました。シングルサインオンを行うためにはIdPであるAADとSPであるクラウドアプリケーションが、互いに信頼関係にある必要があります。シングルサインオンはSAMLという、異なるインターネットドメイン間でユーザー認証を行うためのXMLをベースとした認証プロトコルが用いられます。詳細は省略しますが、認証時はSAMLリクエスト、SAMLレスポンスをIdPとSPが互いに送り、署名の検証を行うことで認証が行われます。

その後、実際にサポート窓口にあった問い合わせの紹介と、その原因の解説、修正方法の説明がありました。例えば、SAML署名証明書の有効期限が切れた際には、新しい証明書を作成し、AAD、SPそれぞれにアップロード後、アクティベートすればOKとのことです。証明書の有効期限はデフォルトで3年間なので、切れる前に更新する必要があるようです。また、「申し訳ありませんが、サインイン中に問題が発生しました」と表示された場合には、AADのテスト機能を使って原因の調査・修正ができるとのことです。これまではFiddlerなどを使って、自分で解析する必要があったようですが、テスト機能が実装されたため、原因の特定・修正が容易にできるようになりました。サポートに問い合わせる前に、自分で原因を調べたり、修正できるかもしれません。

またまた長くなってしまったので、次回に続きます。

![Microsoft Power BI [実践] 入門 ―― BI初心者でもすぐできる! リアルタイム分析・可視化の手引きとリファレンス](/assets/img/banner-power-bi.c9bd875.png)

![Microsoft Power Apps ローコード開発[実践]入門――ノンプログラマーにやさしいアプリ開発の手引きとリファレンス](/assets/img/banner-powerplatform-2.213ebee.png)

![Microsoft PowerPlatformローコード開発[活用]入門 ――現場で使える業務アプリのレシピ集](/assets/img/banner-powerplatform-1.a01c0c2.png)