はじめまして

こんにちは、FIXERで社内IT業務を担当している神守です。

FIXERはAzureに強いエンジニアが多い企業ですが、社内でもAzure環境を利用しています。

Azure ADの権限制御の強化機能としてPIMというサービスがありますが、関連記事を検索するとPIMに関する記事は少ないです。(とても)

本記事をキッカケにPIMを導入したいと思うエンジニアが増え、PIMに関する記事も増えることを祈ります。

本記事を読む読者層

- Azure AD環境を管理運用しているエンジニア

- privileged identity managementってなんぞやと興味をもった人

忙しい人のために3行で説明

- privileged identity managementとはAzure ADのロールを制御する機能

- AADP2を含むライセンスが無いと使えない

- リスク削減(権限管理)にとっても便利

そもそもPIMって何

Azure AD上のロール(グローバル管理者やユーザー管理者、課金管理者など)について、永続権限付与以外の権限付与方法を選択できるサービスです。

https://docs.microsoft.com/ja-jp/azure/active-directory/privileged-identity-management/pim-configure

PIMを導入しないことによるリスク

特権ユーザー(グローバル管理者など)の権限が奪われると、想像を超える(考えたくない)事態が待っています。どれも企業として一発アウトのリスクです。

- アクセス権悪用による、顧客との契約情報や個人情報など機密情報の漏洩が発生する

- 不正な権限利用(各種権限剥奪)によりリソースへのアクセスが出来なくなり業務が停止する

- 不正な権限利用(Azure リソースの追加など)によりクラウド破産する

導入目的

- 各種ロールを割り当てるユーザー、割り当てる時間を管理できる状態にする

- 仮にユーザーが不正アクセスされても、ユーザーはサインイン時に権限を持っていない

- 各種ロール権限は承認者に承認されないと付与されない

- ユーザーが誤作業をすることによるトラブル機会が少なくなる

(権限付与されているタイミングも少ないので、危険な時間が減る)

- 権限を利用した履歴が残る

- 各種監査(ISMSやPMSなど各種ISO監査やPCIDSS監査)などの証拠としてレポートが利用出来る

導入条件(必要なライセンス)

以下のいずれかのライセンスが必要です。

- Azure AD Premium2

- Enterprise Mobility & Security E5

- Microsoft365 E5

導入のゴール

PIMも他のAzureサービスと同じく、更新が激しく機能追加や機能統合が頻繁に行われています。

一気にすべての機能の構築完了は難しいので最初のゴールを設定する必要があります。

まずは下記の2点から進めることをオススメします。

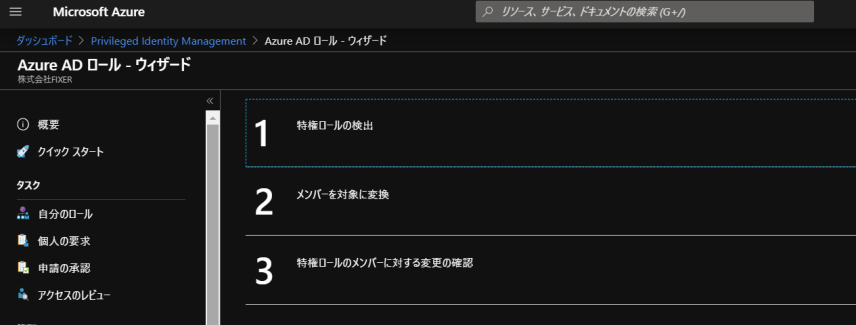

1. Azure ADロールの永続権限を持つユーザーの洗い出しを行い、可能なところからPIMの管理対象に切り替えていく (PIMのウィザードを使うと簡単です)

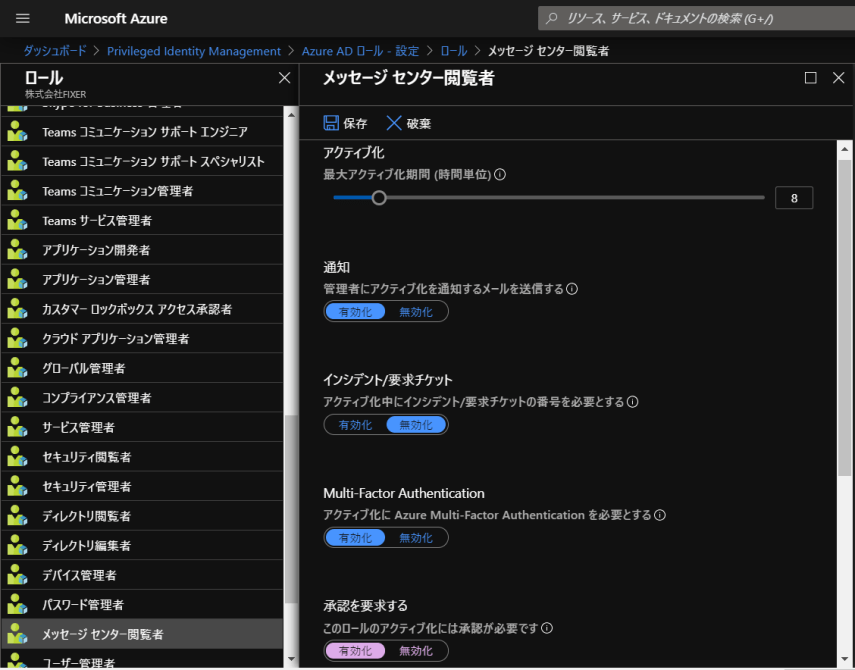

2. グローバル管理者、特権ロール管理者、Exchange Online 管理者、SharePoint Online 管理者 など強力な権限を持つロールに対しては承認者の設定を行う

まとめ

PIMを導入することは、外部からの不正アクセスなどのリスク対策はもちろん、

誰がどのような権限をどんな時間帯で利用しているか状況の把握もできるようになります。

各種セキュリティ監査の時などにもレポートとして有用ですのでぜひご活用ください。

もしもPIMに興味を持ったら

下記のようなブログも更新予定ですのでお楽しみに!

- グローバル管理者撲滅運動

- 各種Azure ADロール対象の定期的な見直しを実施する(Access Reviewsの設計)

![Microsoft Power BI [実践] 入門 ―― BI初心者でもすぐできる! リアルタイム分析・可視化の手引きとリファレンス](/assets/img/banner-power-bi.c9bd875.png)

![Microsoft Power Apps ローコード開発[実践]入門――ノンプログラマーにやさしいアプリ開発の手引きとリファレンス](/assets/img/banner-powerplatform-2.213ebee.png)

![Microsoft PowerPlatformローコード開発[活用]入門 ――現場で使える業務アプリのレシピ集](/assets/img/banner-powerplatform-1.a01c0c2.png)